hxxp://fono.jp/uploader/src/file_1551.rar

↑サイト的にはファイルアップローダーのサービスですね、画像は下記のスナップショットとなります↓

このマルウェアを発見されたのかげでFONO.JPのサイトは下記のRBLに登録されています↓

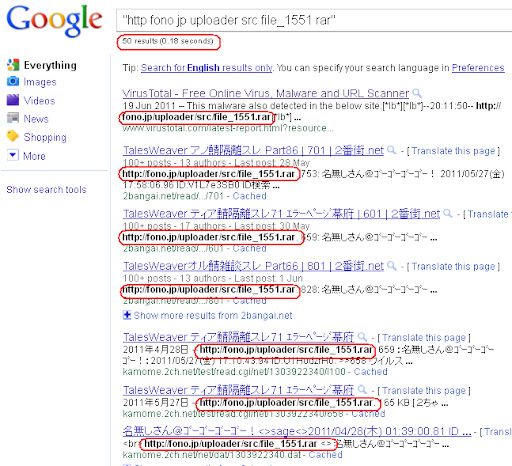

確かに本件のマルウェアダウンロードURLが2ちゃんねる掲示板に沢山書かれています、間違いなく感染をさせる為かと思われます↓

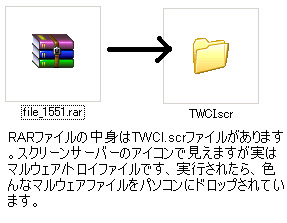

マルウェアの種類はトロイ・ドロッパーでMXD.EXEスクリーンセーバーのバリアントです。色んなウイルス対策メーカーの検知したマルウェア結果は下記となります↓

Trojan/Win32.OnLineGames

TR/Dropper.Gen

Trojan/Win32.OnLineGames.gen

Win32:Trojan-gen

Generic22.BIGN

Dropped:Trojan.Generic.6076049

TrojanPWS.OnLineGames.fr

W32/Heuristic-257!Eldorado

Trojan.MulDrop2.23915

Win32.Delf.te

Win32/MaranPWS!SFX

W32/Heuristic-257!Eldorado

Dropped:Trojan.Generic.6076049

W32/OnLineGames.JJ!tr.pws

Dropped:Trojan.Generic.6076049

Trojan-Downloader.Win32.Swfdown

Trojan/PSW.OnLineGames.cezu

Riskware

HEUR:Trojan.Win32.Generic

Artemis!357E65E7D26F

Artemis!357E65E7D26F

PWS:Win32/OnLineGames.FR

Win32/PSW.OnLineGames.PER

W32/Obfuscated.H!genr

Trojan/W32.Agent.290279

Trj/CI.A

Trojan.Gen

Trojan.Win32.Agent.zri

Mal/BHO-AT

Trojan.Agent/Gen-OnlineGames[Wilao]

Trojan.Gen

TSPY_ONLINEG.DAY

TSPY_ONLINEG.DAY

Trojan.Swisyn.bhab

Trojan.Win32.Generic.pak!cobra

Trojan.PWS.OnLineGames!G1JDDTpmOqA

本件のマルウェア・アナリシス結果は下記となります、AVメーカー側と他の研究者のリファレンス為に英語で作りました…

スナップショット↓

MD5 : cd565746cac0aa7fa151eac39013ea0e

SHA1 : d1c0f6d321001add604335de8843b0790bc6ed3e

File size : 290,279 bytes

Malware binary latest modification date detected: 2011 May 26th

1.Executable file using the screensaver icon...suspicious..

2. Valid PE file, with packer :RAR SFX

3. Claimed CRC and Actual CRC are different: Claimed: 0, Actual: 328,376

4. Calls summary:

*) Suspicious calls:

0x41c21c CloseHandle

0x41c278 GetCurrentProcess

0x41c2a4 GetProcAddress

0x41c2d4 LoadLibraryA

0x41c22c CreateFileA

0x41c280 GetFileAttributesA

0x41c2dc MoveFileA

0x41c2f8 SetFileAttributesA

0x41c0e8 OpenProcessToken <=== could be a trace of potential privilege

*) as per requested I will now put list of all calls for saving space..

5. Registry stuffs:

*) Created/Changed:

**) Internet Explorer..... intranet network connectivity data added.....

Key: [ HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ ], Value Name: [ IntranetName ], New Value: [ 1 ]

Key: [ HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ ], Value Name: [ ProxyBypass ], New Value: [ 1 ]

Key: [ HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ ],Value Name: [ UNCAsIntranet ], New Value: [ 1 ]

**) executable data added......

Key: [ HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\ShellNoRoam\MUICache\ ], Value Name: [ C:\WINDOWS\mxd.exe ], New Value: [ mxd ]

6. File activities:

*) Dropped files:

C:\WINDOWS\__tmp_rar_sfx_access_check_415062

C:\WINDOWS\cg35_097.jpg

C:\WINDOWS\mxd.exe <=====payload...

*) deleted file: C:\WINDOWS\__tmp_rar_sfx_access_check_415062 <-- hiding the traps...

7. Memory severity :

execution of the dropped binary C:\WINDOWS\mxd.exe is detected

After executed C:\WINDOWS\mxd.exe stays resident in memory and dropping these 3files:

C:\WINDOWS\system32\jHYrbty2.dll

C:\system1.exe

c:\aa.bat

*) Then in your memory these processes came up:

Executable Command Line

-------------------------------------------

C:\system1.exe <--- adding registry calls to C:\Download\JPty\svchost.exe , starting it then executing cmd /c C:\aar.bat

C:\WINDOWS\explorer.exe

C:\WINDOWS\explorer.exe "C:\WINDOWS\explorer.exe"

C:\WINDOWS\system32\cmd.exe <--- executing aa.bat in command line(cmd /c C:\aar.bat )

8) Network activities:

Frankly, a bit surprised to NOT finding any network activities since the svchost are set to download something..

9) CONCLUSSION:

Is a TROJAN DROPPER and dropping another TROJAN DROPPER which starting a TROJAN (supposedly) BACKDOOR/DOWNLOADER..

※本件のトロイは別のトロイ(MXD.EXE)をドロップして、MXD.EXEを実行されたらまた別のマルウェアファイルがドロップされています。

結論↓

※本件に付いて、前回のケースを含めて、やはり日本のサービスに色んなマルウェアをアップロードする動きがあるじゃないかと思われます。

※もしあなたはファイルアップローダーシステムが持っていたら、アップロードのセキュリティ仕組みをもっと厳しく設定した方がいいと思います。

※出来たらアップロードの前にファイルをスキャンが出来る仕組みがあった方がいいと思います。

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

0 件のコメント:

コメントを投稿