今回は中国トロイ「CLICKER」のマルウェアの調査を行いました。

トロイファイルの形はバイナリーファイルです。動き的にはユーザが中国のアダルトサイトやアダルトゲームに飛ばしちゃいます。具体的に、トロイを実行されたら、IEブラウザ経由で決めたURLをアクセスしてしまい。そのサイト/ページにあるスクリプトでユーザが中国アダルトサイトや中国アダルトゲームサイトに飛ばされます。

本マルウェアに感染されたウェブサーバは日本のネットワーク(DTI)にあるサーバになり、現在未だアップされている状況です。

さて、詳細調査情報は下記となります↓

----■感染されたドメイン/IPアドレス↓

guishudi.net / 27.120.90.179■感染URL↓

hxxp://guishudi.net/qqfeiche/qqfcma.exe hxxp://www.guishudi.net/qqfeiche/qqfcma.exe hxxp://27.120.90.179/qqfeiche/qqfcma.exe■ダウンロード証拠↓

--21:19:19-- http://www.guishudi.net/qqfeiche/qqfcma.exe => `qqfcma.exe.2' Resolving www.guishudi.net... 27.120.90.179 Connecting to www.guishudi.net|27.120.90.179|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 14,336 (14K) [application/octet-stream] 100%[====================================>] 14,336 --.--K/s 21:19:20 (359.71 KB/s) - `qqfcma.exe.2' saved [14336/14336] --21:18:46-- hxxp://27.120.90.179/qqfeiche/qqfcma.exe => `qqfcma.exe.1' Connecting to 27.120.90.179:80... connected. HTTP request sent, awaiting response... 200 OK Length: 14,336 (14K) [application/octet-stream] 100%[====================================>] 14,336 --.--K/s 21:18:46 (308.55 KB/s) - `qqfcma.exe.1' saved [14336/14336]■ファイルの情報↓

File size: 14.0 KB ( 14336 bytes ) File name: qqfcma.exe md5: 1873fa60276843a289fe1bbed37c47dd sha256: 4a8fa6da11e555fd7fe5e803d2dfaba3102750531611b14960191c1238771212 type: EXEC (Executable file) os: windows arch: i386 bits: 32 endian: big ファイルの見た目は↓バイナリー自体に下記の調査ポイントがあります。 CRC Fail : Claimed: 0 Actual: 36485 Compiled by: Borland Delphi 6 Compile Date: 0x2A425E19 [Fri Jun 19 22:22:17 1992 UTC] PE Structure:

Name VirtAddr VirtSize RawSize Entropy Info --------------------------------------------------------- CODE 0x1000 0x24e0 0x2600 6.363635 DATA 0x4000 0xa4 0x200 1.898415 BSS 0x5000 0x669 0x0 0.000000 [Packed] .idata 0x6000 0x364 0x400 3.819231 .tls 0x7000 0x8 0x0 0.000000 [Packed] .rdata 0x8000 0x18 0x200 0.197438 [Packed] .reloc 0x9000 0x30c 0x400 5.551200 .rsrc 0xa000 0x200 0x200 2.278573 Packer: BobSoft Mini Delphi -> BoB / BobSoft■ウイルススキャン↓

File name: qqfcma.exe File type: Win32 EXE File size: 14.0 KB ( 14336 bytes ) MD5: 1873fa60276843a289fe1bbed37c47dd Detection ratio: 23 / 38 Analysis date: 2012-06-23 05:03:21 UTC Result: [CHECK] 出たマルウェア名は下記となります↓ nProtect : Trojan.Generic.KD.627542 CAT-QuickHeal : Trojan.Agent.gen McAfee : Generic.tfr!cl K7AntiVirus : Riskware F-Prot : W32/Delf.AY.gen!Eldorado Symantec : WS.Reputation.1 Norman : W32/Delf.FIEZ TrendMicro-HouseCall : TROJ_GEN.R3AC9F7 Avast : Win32:Malware-gen BitDefender : Trojan.Generic.KD.627542 Comodo : Backdoor.Win32.Blackhole.2004_H1 F-Secure : Trojan.Generic.KD.627542 DrWeb : Trojan.Click2.14702 VIPRE : Trojan.Win32.Generic!BT AntiVir : TR/Rogue.KD.627542 TrendMicro : TROJ_GEN.R3AC9F7 McAfee-GW-Edition : Generic.tfr!cl Jiangmin : Trojan/Qhost.baa GData : Trojan.Generic.KD.627542 Commtouch : W32/Delf.AY.gen!Eldorado AhnLab-V3 : Win-Trojan/Agent.14336.YX Fortinet : W32/Tfr.CL!tr Panda : Trj/CI.A■マルウェア調査レポート↓

1. さくっとバイナリーを調査すると下記のポイントを発見↓

1.1. CRC Fail : Claimed: 0 Actual: 36485 1.2. Compiled by: Borland Delphi 6 1.3. Compile Date: 0x2A425E19 Fri Jun 19 22:22:17 1992 UTC 1.4. Packer: BobSoft Mini Delphi -> BoB / BobSoft 1.5. packedされた所は下記のアドレス↓CODE 0x1000 0x24e0 0x2600 6.363635 DATA 0x4000 0xa4 0x200 1.898415 BSS 0x5000 0x669 0x0 0.000000 (packed) .idata 0x6000 0x364 0x400 3.819231 .tls 0x7000 0x8 0x0 0.000000 (packed) .rdata 0x8000 0x18 0x200 0.197438 (packed) .reloc 0x9000 0x30c 0x400 5.5512001.6. バイナリーエディターで見るとインターネットURLが発見↓

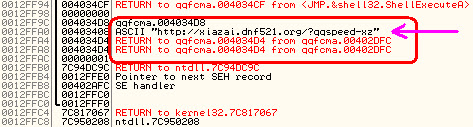

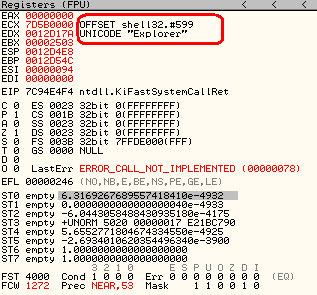

1.7. 後でREVERSINGで確認すると、本URLとexplorerでの実行環境があるとは分かりました、 短くにすると下記の調査スナップショットをご覧下さい↓

1.7. このトロイが使っているDLLのCALL一覧↓

00406078 DeleteCriticalSection kernel32 0040607C LeaveCriticalSection kernel32 00406080 EnterCriticalSection kernel32 00406084 InitializeCriticalSection kernel32 00406088 VirtualFree kernel32 0040608C VirtualAlloc kernel32 <---DEP Setting Change 00406090 LocalFree kernel32 00406094 LocalAlloc kernel32 00406098 GetVersion kernel32 0040609C GetCurrentThreadId kernel32 004060A0 GetThreadLocale kernel32 004060A4 GetStartupInfoA kernel32 004060A8 GetLocaleInfoA kernel32 004060AC GetCommandLineA kernel32 <---CMD Execute Call 004060B0 FreeLibrary kernel32 004060B4 ExitProcess kernel32 004060B8 WriteFile kernel32 004060BC UnhandledExceptionFilter kernel32 004060C0 RtlUnwind kernel32 004060C4 RaiseException kernel32 004060C8 GetStdHandle kernel32 004060D0 GetKeyboardType user32 004060D4 MessageBoxA user32 004060DC RegQueryValueExA advapi32 004060E0 RegOpenKeyExA advapi32 004060E4 RegCloseKey advapi32 004060EC TlsSetValue kernel32 <----TLS aware call 004060F0 TlsGetValue kernel32 <----TLS aware call 004060F4 LocalAlloc kernel32 004060F8 GetModuleHandleA kernel32 00406100 ShellExecuteA shell32 <----Shell Call1.8. 下記2件だけ注意点↓ //あやしい commands-1-:

00403400 dd 0FFFFFFFFh, 24h 00403408 aHttpXiazai_dnf db 'http://xiazai.dnf521.org/?qqspeed-xz',0 00403408 ; DATA XREF: DATA:off_4040A0//あやしい commands -2-:

0040349C push ebp 0040349D mov ebp, esp 0040349F add esp, 0FFFFFFF0h 004034A2 mov eax, offset dword_403464 004034A7 call sub_4032D4 004034AC push 1 004034AE push offset dword_4034D4 004034B3 push offset dword_4034D4 004034B8 mov eax, ds:off_4040A0 004034BD call sub_402F84 004034C2 push eax 004034C3 push offset aOpen ; "open" 004034C8 push 0 004034CA call ShellExecuteA 004034CF call sub_402DFC2. 行動分析調査 2.1. 実行確認について下記の説明となります↓

トロイを実行した時のプロセス情報↓別途PIDでinternet explorerが実行されます↓

2.2. Registry変更 CACHEの関係データが削除されました↓

HKU\..Microsoft\MediaPlayer\Player\Settings\ Client ID: "{BB4F223A-B798-4AD4-BE98-E5EE56DA71B6}" HKU\..\Internet Settings\5.0\Cache\..\ CachePath: "%USERPROFILE%\Local Settings\History\History.IE5\..\" HKU\..\Internet Settings\5.0\Cache\..\CachePrefix: ":2012051920120520: " HKU\..\Internet Settings\5.0\Cache\..\CacheLimit: 0x00002000 HKU\..\Internet Settings\5.0\Cache\..\CacheOptions: 0x0000000B HKU\..\Internet Settings\5.0\Cache\..\CacheRepair: 0x00000000 HKU\..\Internet Settings\5.0\Cache\..\CachePrefix: ":2012052020120521: " HKU\..\Internet Settings\5.0\Cache\..\CacheLimit: 0x00002000 HKU\..\Internet Settings\5.0\Cache\..\CacheOptions: 0x0000000B HKU\..\Internet Settings\5.0\Cache\..\CacheRepair: 0x000000002.3. ネットワーク動き↓ ※バイナリーに書いたURL意外な動き(HTTP)が無いです、証拠は下記のPCAP情報↓

3. リンク先の情報の調査

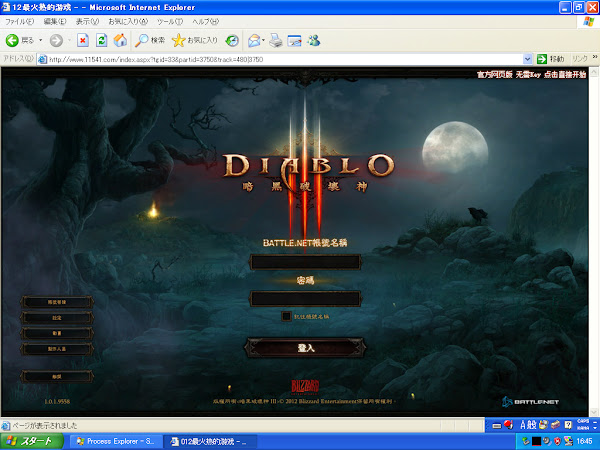

先ずはこのページへ飛ばされます↓それでページにあるスクリプトが実行されます、こんな感じ↓

それで下記のアダルトサイトやアダルトゲームのどっちかに飛ばされます↓

※現時点ではその他マルウェア感染サイトへ飛ばす動きが無さそうですが、 何処に転送するかはlandingページのサーバにあるスクリプトが決める事なので、 もしそのスクリプトが変更されたら危ないページに転送される可能性があります。

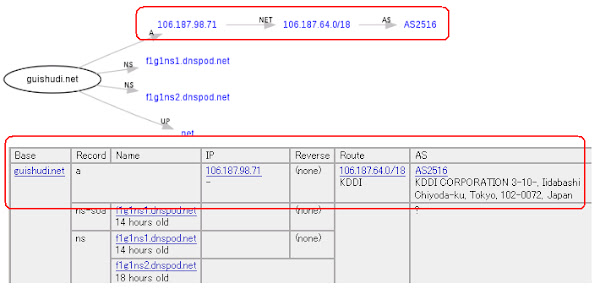

■発見したマルウェアのサーバのネットワーク情報↓

↑サーバは日本にありますがドメインオーナーが中国の方でね…↓

Domain Name: GUISHUDI.NET Registrar: GODADDY.COM, LLC Whois Server: whois.godaddy.com Registrant: Liu Qi LinXiWuLuYuShuiTianLuJiaoHuiChu LinYi, 276000 China Administrative Contact: Qi, Liu sdlyliuqi@163.com LinXiWuLuYuShuiTianLuJiaoHuiChu LinYi, 276000 China 86-539-8359826

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

【追加情報】

返信削除同じドメインに他のトロイも発見された↓

hxxp://www.guishudi.net/xiazai/xzz3.exe

hxxp://www.guishudi.net/wendao/wdma.exe

hxxp://www.guishudi.net/zt2/zt2ma.exe